Взлом: Кампания агрессивной атаки WordPress на грубую силу началась сегодня, в 3 часа утра по UTC

- Возможное объяснение этого нового массового увеличения атак грубой силой

- Защищать себя

- Распространить слово

Массовая распределенная атака методом грубой силы, нацеленная на сайты WordPress, началась сегодня утром в 3 часа по всемирному времени, в 7 часов по тихоокеанскому времени. Атака широка в том, что она использует большое количество атакующих IP-адресов, а также глубоко в том, что каждый IP генерирует огромное количество атак. Это самая агрессивная кампания, которую мы когда-либо видели, достигнув более 14 миллионов атак в час.

Кампания атаки была настолько серьезной, что нам пришлось масштабировать нашу инфраструктуру ведения журналов, чтобы справиться с объемом, когда он начался, что дает понять, что это самая большая атака, которую мы видели в истории Wordfence, с 2012 года.

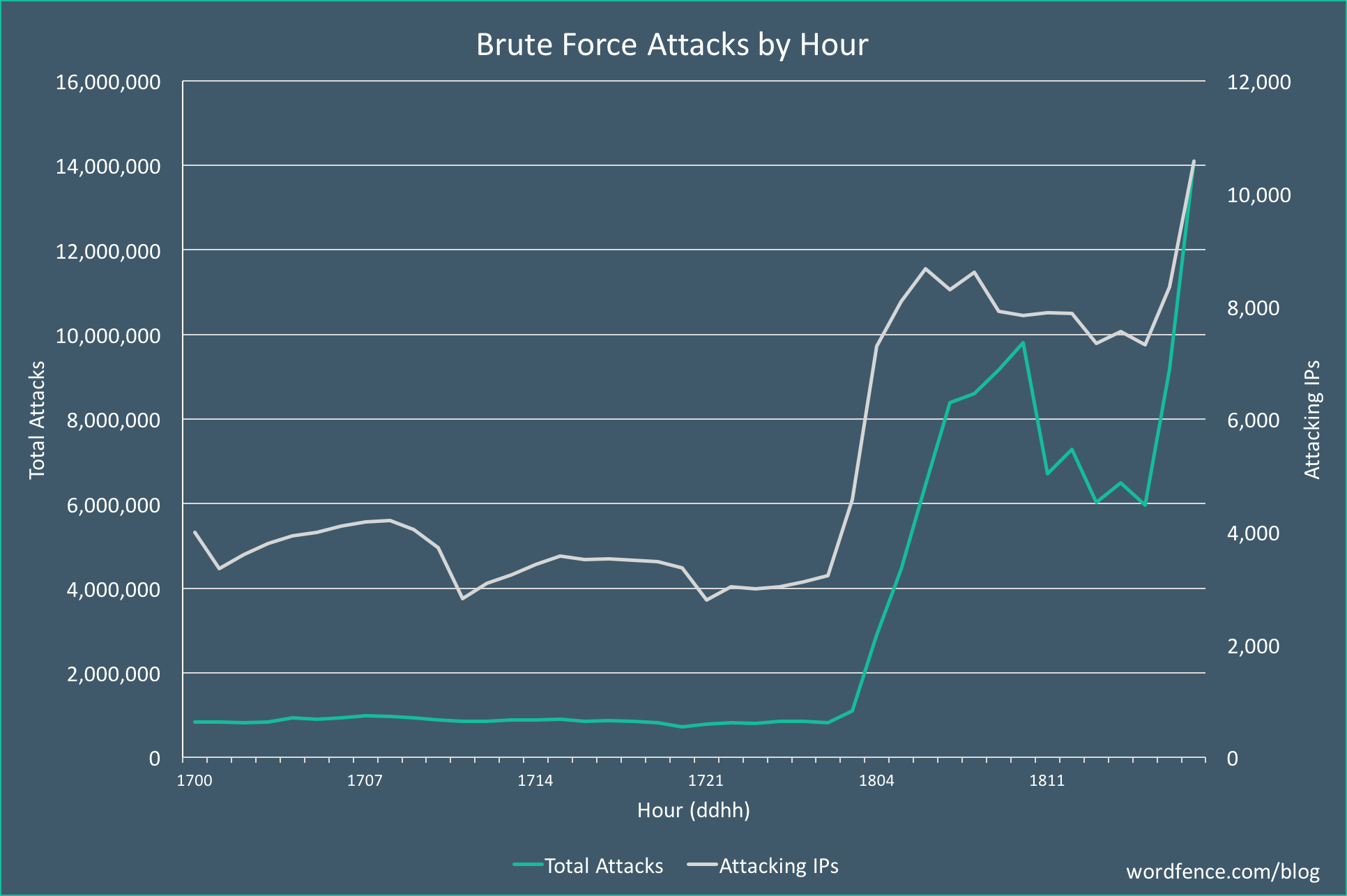

Кампания продолжает увеличиваться в объеме в течение последнего часа, когда мы публикуем этот пост. Ниже представлен график количества атак, который показывает количество атак в час и количество атакующих IP-адресов, которые мы видим каждый час.

Наша инфраструктура автоматически занесла в черный список участвующие IP-адреса в режиме реального времени и распределила их нашим клиентам Premium. Все это произошло без присмотра рано утром. Мы продолжаем следить за кампанией и анализируем ее происхождение и кто стоит за ней.

Что мы знаем в это время:

- Атака достигла своего пика в 14,1 миллиона атак в час.

- Общее количество вовлеченных IP-адресов на данный момент составляет более 10000.

- Мы видим до 190 000 сайтов WordPress с таргетингом в час.

- Это самая агрессивная кампания, которую мы когда-либо видели по объему ежечасной атаки.

Возможное объяснение этого нового массового увеличения атак грубой силой

5 декабря появилась огромная база взломанных учетных данных , Он содержит более 1,4 миллиарда пар имени пользователя и пароля. Приблизительно 14% базы данных содержат учетные данные, которые не были видны ранее. База данных также доступна для поиска и проста в использовании.

Исторически атаки методом перебора на WordPress не были очень успешными. Эта новая база данных предоставляет новые учетные данные, которые при сопоставлении с именем пользователя WordPress могут обеспечить более высокий уровень успеха для злоумышленников, нацеленных на сайты, которые не имеют никакой защиты.

Защищать себя

Если вы этого еще не сделали, немедленно установите Wordfence на свой сайт. Даже бесплатная версия Wordfence обеспечивает превосходную защиту методом перебора, ограничивая попытки входа в систему и скрывая имена пользователей, одновременно используя множество других механизмов для защиты от злоумышленников.

Премиум-версия Wordfence использует черный список IP-адресов в реальном времени, чтобы полностью блокировать злоумышленников. Наш черный список в реальном времени был автоматически обновлен, так как эта атака началась рано утром, чтобы немедленно заблокировать IP-адреса, участвующие в атаке. Как видно из таблицы выше, мы уже отслеживаем более 10 000 уникальных IP-адресов и активно их блокируем.

Мы настоятельно рекомендуем вам обновить до Wordfence Premium воспользоваться функцией черного списка в реальном времени, которая блокирует любой трафик с этих вредоносных IP-адресов.

Распространить слово

Это самая большая атака грубой силы, которую мы когда-либо видели. Он также может использовать новые учетные данные, предоставленные в базе данных, выпущенной 5 декабря, поэтому он может достичь более высокого, чем обычно, успеха. Пожалуйста, распространите информацию среди сообщества WordPress, чтобы привлечь внимание к этой новой угрозе. Вы можете предложить следующие действия своим коллегам-владельцам сайтов WordPress:

- Установите брандмауэр, такой как Wordfence, который интеллектуально блокирует атаки методом перебора.

- Убедитесь, что у вас есть надежные пароли для всех учетных записей пользователей, особенно для администратора. Wordfence Premium предоставляет аудит паролей возможность.

- Измените имя пользователя администратора по умолчанию «admin» на что-то сложнее угадать.

- Удалите все неиспользуемые учетные записи, особенно учетные записи администраторов, которые вы не используете. Это уменьшает вашу поверхность атаки.

- Включите двухфакторную аутентификацию на всех учетных записях администратора. Wordfence Premium предоставляет два фактора ,

- Включите черный список IP-адресов, чтобы заблокировать IP-адреса, участвующие в этой атаке. Wordfence Premium предоставляет в реальном времени черный список IP ,

- Отслеживайте попытки входа, настраивая оповещения, когда администратор входит на ваш сайт. Wordfence (бесплатная версия) обеспечивает это ,

- Не делайте повторно использовать пароль на нескольких сервисах. Таким образом, если у вас есть пароль от взлома данных в этой новой базе данных, он не будет таким же, как ваш пароль администратора WordPress. Вы можете использовать менеджер паролей, как 1password управлять многими паролями через сервисы.

Похожие

Добавить слайдер изображений в заголовок WordPressСоздать слайдеры изображений и вставить их в заголовок WordPress очень просто. В этом пошаговом руководстве мы покажем вам, как создавать слайдеры изображений в WordPress, и добавьте слайд-шоу в заголовок вашего сайта WordPress или блога. Слайдер изображений также известен как слайд-шоу или слайд-шоу фотографий. По сути, это анимированные изображения, которые можно использовать в качестве рекламы, баннера на сайте, веб-фотоальбома и так далее. Вот что мы собираемся достичь в следующих 15 лучших плагинов управления рекламой WordPress

Полный список лучших плагинов управления рекламой для WordPress создает и управляет вашими объявлениями без какой-либо третьей стороны с помощью этих плагинов. Как только вы начнете получать достаточный объем трафика на свой блог WordPress, AdSense или прямая баннерная реклама могут стать постоянным источником дохода для вашего сайта. Если ваш сайт популярен и получает хороший трафик, вы можете получить солидный доход от прямой рекламы. Но чтобы управлять Процессор AMD Phenom II X6 1100T BE Hex-Core

Что нового для праздников ?: Мы видели, что еще в сентябре AMD выпустила шесть новых процессоров, чтобы добавить в свой ассортимент. Сегодня AMD демонстрирует три новых процессора, включая новую флагманскую модель AMD Phenom II X6 1100T Black Edition . Два других процессора - Phenom II X2 565 Black Edition и Athlon II X3 455 7+ Видео Галерея Плагины WordPress (бесплатно и за плату)

Видеогалерея Плагины для WordPress - это один из лучших способов интегрировать ценный инструмент SEO, то есть ВИДЕО, в ваш сайт WordPress! Умные зрители слишком рано говорят о вашем сайте в своем видео-плейлисте! Все предпочитают смотреть, чтобы читать! Кроме того, более 90% веб-зрителей ориентируются на видео, а не читают рецензии! Таким образом, плагин Video Gallery WordPress является обязательным инструментом для создания более интерактивного веб-сайта. посещение WordPress

Некоторые поисковые системы предоставляют статистику и сведения об индексации вашего сайта. Чтобы воспользоваться данной возможностью, вам необходимо подтвердить право собственности на сайт. Инструменты веб-мастера находятся на странице Инструменты -> Все инструменты. Google Как GNOME 3.14 возвращает разочарованных пользователей Linux

GNOME 3.14 вышел. Это полный релиз от настольной среды, когда-то предпочитаемый большинством дистрибутивов Linux - и почти история выкупа. После, возможно, потерянного пути к GNOME 3.0, GNOME вернулся с удвоенной силой. GNOME Shell значительно выросла с момента их незрелого запуска. Благодаря солидным выпускам, таким как GNOME 3.14, GNOME снова станет рабочим столом по умолчанию в Debian, вытесняя Сравнение 7 лучших провайдеров хостинга WordPress (июнь 2019 г.)

... возможное, чтобы ваш сайт оставался безопасным и без вредоносных программ. Результаты тестирования скорости Минимальная скорость загрузки: 0,52 секунды Максимальная скорость загрузки: 0,57 секунды Цены и общие 7+ плагинов для баннеров WordPress 2019 (бесплатно и платно)

... этого плагина варьируется в зависимости от его активации на количестве веб-сайтов со всеми функциями, совместимостью с несколькими сайтами и поддержкой по электронной почте. 1 сайт: цена составляет $ 34,64 только для одного сайта. 2 сайта: цена 46,59 $ для дуэта. 5 сайтов: цена $ 106.32. И для неограниченного количества сайтов: цена лицензии разработчика составляет $ 237,73. Характеристики - Вы можете показывать Как легко разместить форму на вашем сайте

Контактные формы. Каждый хочет их на своем сайте. Кажется, это довольно стандартный компонент, о котором каждый должен знать, как тыльная сторона его ладони. Но это не правда. Снова и снова я сталкиваюсь с людьми, которые тянут свои волосы, пытаясь получить простую контактную форму (или любую форму) на своем сайте, или выполняют ее очень многословно и неэффективно. Это руководство научит вас, как использовать лучшие инструменты для быстрого создания Как выбрать лучший хостинг для вашего блога

Этот пост был обновлен по состоянию на февраль 2019 года для точности. Не секрет, что я думаю, что у всех должен быть блог. Даже в мире, где доминируют влиятельные лица в социальных сетях, где так много людей думают блог мертв. Поверь мне, еще много причины для создания блога или сайта. Наличие блога привело к сотням отношений,

Комментарии

Можно ли получать статистику в блоге WordPress на стороннем хостинге?Можно ли получать статистику в блоге WordPress на стороннем хостинге? Так, установите плагин «Jetpack». Можно ли использовать Google Analytics? Нет, в настоящее время в блогах WordPress.com нельзя использовать Google Analytics. Можно показать счетчик посещений в своем блоге? Так, воспользуйтесь виджетом «Статистика А если есть, тогда зачем выдумывать собственный велосипед (как это было с "Украинской соцсетью", которая пафосно началась и не менее эффектно лопнул)?

А если есть, тогда зачем выдумывать собственный велосипед (как это было с "Украинской соцсетью", которая пафосно началась и не менее эффектно лопнул)? Относительно собственного велосипеда могут быть вопросы - но, повторимся, криптовалюта в мире уже столько, что говорить о нужности или ненужности не совсем корректно. А по копированию биткойнов, то все достаточно однозначно - Karbowanec не является его клоном. Хотя бы потому, что построен на протоколе CryptoNote, тогда как биткойн был создан на Или вы пытаетесь предотвратить взлом вашего доменного имени?

Или вы пытаетесь предотвратить взлом вашего доменного имени? В любой атаке спуфинга DNS есть две жертвы - владелец захваченного домена, который теряет трафик на свой сайт, и конечный пользователь, который перенаправляется на фальшивый IP-адрес. Владелец домена Для владельца домена вы мало что можете сделать, чтобы защитить себя от подделки вашего доменного имени уязвимому серверу имен. Если вы используете веб-сервер, рассмотрите возможность использования SSL На какой веб-хостинг WordPress вы опираетесь?

На какой веб-хостинг WordPress вы опираетесь? Поделитесь своими мыслями с нами в разделе комментариев ниже! SiteGroundHostGatorWPEngineМаховикInMotionDreamHostBluehost Цена $ 3,95 $ 7,77 $ 24,1 $ 12 $ 4,79 $ 6,95 $ 4,95 Пропускная способность 10 000 посещений 25 000 посещений 25 000 посещений 5 000 посещений Неограниченно Неограниченно Неограниченно Веб-сайты 1 1 1 Как сделать слайдер изображений в WordPress?

Как сделать слайдер изображений в WordPress? Прежде чем мы собираемся добавить слайдер изображений на наш сайт WordPress, нам нужно сначала создать слайдер изображений. Как мы уже упоминали выше, слайдеры изображений - это в основном анимированные картинки. Мы можем загрузить статические фотографии или изображения из фотоальбома на нашем компьютере в WordPress и использовать плагин слайд-шоу или слайдера для WordPress для упорядочивания фотографий. В наши фотоальбомы можно добавить больше Знаете, что было за несколько лет до этого?

Знаете, что было за несколько лет до этого? Numix! Многие пользователи Linux любят визуальную согласованность, и сделать все значки приложений одинаковой формы и размера - это простой способ сделать это. Нумикс не просто делает круги. Эта тема Ubuntu также предоставляет квадратные иконки. Так что если вы больше поклонник художественного руководства Microsoft, эта же тема предлагает много любви. Проект Numix содержит множество тем и пакетов значков с поддержкой множества Что же для этого нужно?

Что же для этого нужно? По запросу « создать блог », Поисковая система Googleпропонуе более 600 000 ссылок. В основном это инструкции, реклама различных блог-платформ, полезные и не слишком советы. Итак, кто такой блоггер, чем он заниматься и какова его роль в обществе? Обзор, блоггер - это людная, регулярно ведет (обновляет) блог. Блогерство может быть как основным видом деятельности личности, так и б второстепенным Что нового для праздников ?

Что нового для праздников ?: Мы видели, что еще в сентябре AMD выпустила шесть новых процессоров, чтобы добавить в свой ассортимент. Сегодня AMD демонстрирует три новых процессора, включая новую флагманскую модель AMD Phenom II X6 1100T Black Edition . Два других процессора - Phenom II X2 565 Black Edition и Athlon II X3 455 . Все три из этих процессоров - просто удары скорости 100 МГц по сравнению с предыдущими топовыми моделями Отличительной особенностью

Можно ли получать статистику в блоге WordPress на стороннем хостинге?

Можно ли использовать Google Analytics?

Можно показать счетчик посещений в своем блоге?

А если есть, тогда зачем выдумывать собственный велосипед (как это было с "Украинской соцсетью", которая пафосно началась и не менее эффектно лопнул)?

Или вы пытаетесь предотвратить взлом вашего доменного имени?

На какой веб-хостинг WordPress вы опираетесь?

Как сделать слайдер изображений в WordPress?

Знаете, что было за несколько лет до этого?

Что же для этого нужно?

Итак, кто такой блоггер, чем он заниматься и какова его роль в обществе?